Đánh giá hiệu quả phát hiện tấn công của tập luật OWASP CRS sử dụng phổ biến trong tường lửa máy chủ ứng dụng Web

Tóm tắt: Tường lửa hoạt động dựa trên các tập luật là một trong những công cụ phổ biến nhằm bảo vệ cho máy chủ ứng dụng web của các tổ chức, doanh nghiệp nói chung và của các tổ chức tín dụng nói riêng được an toàn trước các hành vi tấn công ngày càng tinh vi của tin tặc. Bài viết này nghiên cứu ứng dụng mô hình học máy vào việc đánh giá khả năng phát hiện tấn công của OWASP CRS, một trong những tập luật phổ biến được dùng cho tường lửa máy chủ ứng dụng web (Web Application Firewall - WAF).

Từ khóa: An toàn thông tin, máy chủ ứng dụng web, học máy.

EVALUATION OF ATTACK DETECTION EFFECTIVENESS OF THE OWASP RULESETS COMMONLY USED IN WEB APPLICATION FIREWALLS

Abstract: Firewall technology based on rulesets are one of the popular tools to protect web application servers of organizations, enterprises in general and commercial banks/credit institutions in particular from increasingly sophisticated attacks by hackers. This article studies the application of machine learning models to evaluate the attack detection ability of OWASP CRS, one of the popular rulesets used for web application server firewalls.

Keywords: Information security, web application servers, machine learning.

1. Giới thiệu

Phát hiện tấn công vào máy chủ ứng dụng web của các tổ chức, doanh nghiệp nói chung và của các tổ chức tín dụng nói riêng đóng vai trò cực kỳ quan trọng trong việc đảm bảo dịch vụ tài chính - ngân hàng được cung cấp thông suốt, liền mạch, bảo vệ sự riêng tư của dữ liệu khách hàng, duy trì niềm tin của khách hàng và rộng hơn nữa là giúp cho hệ thống tài chính được an toàn. Năm 2024, Việt Nam ghi nhận hơn 659.000 vụ tấn công mạng và các ngân hàng, tổ chức tài chính là mục tiêu chính của các cuộc tấn công này (P.V, 2024); thiệt hại do hoạt động tấn công mạng và mã độc đối với Việt Nam trong năm 2024 ước tính lên đến 18.900 tỉ đồng (HM, 2024).

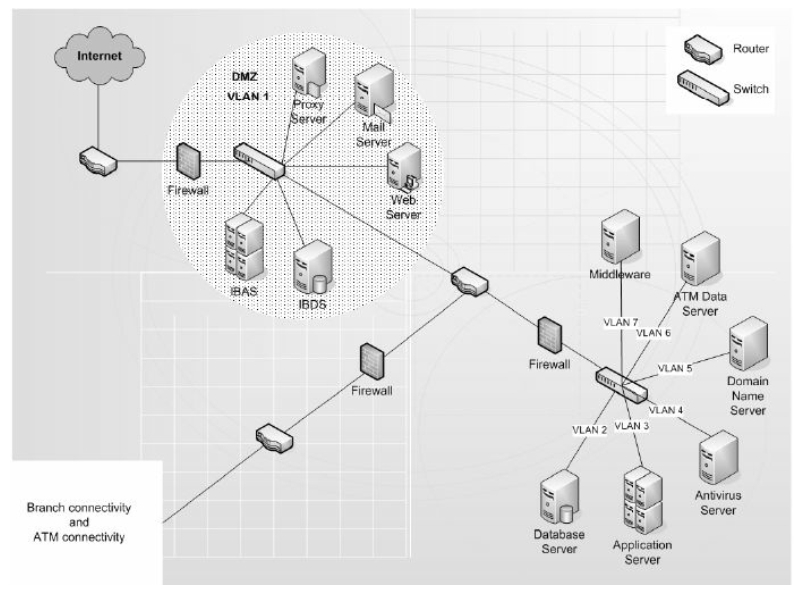

Để phát hiện và ngăn chặn sớm các cuộc tấn công vào máy chủ ứng dụng web, các tổ chức, doanh nghiệp thường sử dụng nhiều biện pháp khác nhau, trong đó, phương pháp phổ biến nhất là WAF. Đây là một giải pháp bảo mật quan trọng giúp bảo vệ các ứng dụng web khỏi những cuộc tấn công và mối đe dọa từ mạng Internet (Dậu, 2020). WAF hoạt động như một lớp bảo vệ giữa máy chủ web và người dùng, giám sát và lọc tất cả lưu lượng truy cập đến và đi từ ứng dụng web. WAF có thể phát hiện và ngăn chặn các cuộc tấn công như SQL Injection, Cross-site Scripting (XSS), tấn công từ chối dịch vụ (DDoS) và các mối đe dọa khác nhắm vào các lỗ hổng bảo mật trong mã nguồn của ứng dụng. Bằng cách phân tích các yêu cầu HTTP và HTTPS, WAF có thể chặn lại những yêu cầu độc hại trước khi chúng đạt được mục tiêu. Đồng thời, nó cũng giúp bảo vệ thông tin nhạy cảm của người dùng và duy trì tính toàn vẹn của hệ thống. Việc triển khai tường lửa cho máy chủ web không chỉ tăng cường khả năng phòng thủ mà còn giúp các tổ chức, doanh nghiệp tuân thủ yêu cầu bảo mật theo các quy định pháp lý. Theo ví dụ minh họa về mô hình trung tâm dữ liệu của ngân hàng thương mại (Hình 1), tường lửa được sử dụng để bảo đảm an toàn cho các kết nối giữa khu vực tuyệt đối bí mật (thường bao gồm máy chủ dữ liệu - database server, máy chủ ứng dụng - application server, máy chủ diệt virus - antivirus server…) với các khu vực khác, giữa khu vực kết nối nội bộ với kết nối bên ngoài Internet.

Hình 1. Mô hình trung tâm dữ liệu của ngân hàng thương mại

|

Hiện nay, nhiều giải pháp tường lửa web đã được phát triển và ban hành bởi các hãng công nghệ và tổ chức bảo mật nổi tiếng như ModSecurity, Cloudflare WAF, Amazon Web services WAF, Barracuda WAF… Đối với các công cụ tường lửa web, việc xác định và quyết định phản ứng với các cuộc tấn công chủ yếu dựa vào sử dụng các tập luật (rules). Tuy nhiên, nếu như tập luật này hoạt động không hiệu quả, ví dụ như chặn bắt cả những truy cập vô hại hoặc là bỏ qua những truy cập độc hại thì sẽ dẫn đến hệ quả rất nghiêm trọng cho các tổ chức, doanh nghiệp.

Bài viết này xem xét đánh giá khả năng phát hiện tấn công của OWASP Core Rule Set, tập luật được sử dụng phổ biến nhất cho các tường lửa máy chủ web. Những nội dung chính còn lại của bài báo bao gồm: Phần II trình bày khái quát về tập luật OWASP Core Rule Se; phần III ứng dụng phương pháp học sâu để đánh giá hiệu quả phát hiện tấn công của tập luật OWASP CRS; cuối cùng là kết luận và hướng phát triển trong tương lai.

2. Tập luật phát hiện tấn công OWASP Core Rule Set

Như đã đề cập ở trên, OWASP Core Rule Set (CRS) (OWASP, 2025) là một tập luật mã nguồn mở được phát triển bởi tổ chức phi lợi nhuận nổi tiếng về bảo mật OWASP (Open Web Application Security Project) nhằm bảo vệ các ứng dụng web khỏi các mối đe dọa an ninh phổ biến. CRS cung cấp một tập hợp các luật bảo mật dựa trên WAF, giúp phát hiện và ngăn chặn các cuộc tấn công như SQL Injection, XSS và các lỗ hổng bảo mật khác. Bộ luật này được thiết kế để dễ dàng tích hợp vào nhiều hệ thống WAF phổ biến như ModSecurity và các công cụ bảo mật khác. Với mục tiêu bảo vệ các ứng dụng web trong môi trường thay đổi nhanh chóng, CRS cung cấp sự bảo vệ liên tục và hiệu quả. Việc sử dụng OWASP CRS giúp tăng cường bảo mật cho ứng dụng web mà không cần phải sửa đổi mã nguồn ứng dụng. Bên cạnh đó, để sử dụng được tập luật CRS, WAF cần được tích hợp các thuật toán so khớp nhằm xác định mỗi yêu cầu (request) từ phía máy khác tới là bình thường hay bất thường, và nếu bất thường thì được phát hiện bởi luật nào.

Nội dung chính của phần này sẽ tập trung trình bày về cấu trúc tập luật trong CRS và thuật toán so khớp phổ biến Boyer-Moore-Horspool.

2.1. Cấu trúc tập luật

Theo tài liệu kỹ thuật về OWASP CRS và ModSecurity, cấu trúc tập luật được sử dụng trong công cụ này có cú pháp “SecRule VARIABLES OPERATOR [ACTIONS]” và được diễn giải tóm tắt như sau:

- SecRule: Là từ khóa bắt đầu một luật trong ModSecurity.

- VARIABLES: Là biến hoặc tham số mà ModSecurity sẽ kiểm tra trong yêu cầu hoặc phản hồi HTTP. Các biến có thể là:

%{REQUEST_URI}: Địa chỉ URL của yêu cầu.

%{QUERY_STRING}: Chuỗi truy vấn của URL.

%{HTTP_USER_AGENT}: Thông tin trình duyệt của người dùng.

%{REQUEST_BODY}: Nội dung của yêu cầu HTTP.

Các biến khác liên quan đến HTTP headers, cookies...

- OPERATOR: Là toán tử dùng để so sánh hoặc kiểm tra. Các toán tử phổ biến bao gồm:

==: Kiểm tra sự bằng nhau.

@contains: Kiểm tra sự tồn tại của một chuỗi con.

@rx: kiểm tra với một biểu thức chính quy.

@startswith: kiểm tra nếu chuỗi bắt đầu bằng một giá trị cụ thể.

[ACTIONS]: các hành động cần thực hiện khi điều kiện luật được kích hoạt. Các hành động thường gặp là:

deny: Chặn yêu cầu.

allow: Cho phép yêu cầu.

log: Ghi lại thông tin yêu cầu.

alert: Cảnh báo về sự kiện.

redirect: Chuyển hướng yêu cầu đến một URL khác.

Ví dụ luật trong ModSecurity là “SecRule REQUEST_URI "@contains /wp-login.php" "deny,log" thì nghĩa là nó sẽ chặn (deny) và ghi lại (log) mọi yêu cầu có chứa đoạn mã “/wp-login.php” trong URL.

2.2. Thuật toán so khớp

Các thành phần sau trong mỗi yêu cầu (request) từ máy khách được so khớp với tập luật:

- msc_process_request_headers: kiểm tra header của luồng dữ liệu http khi thực hiện request.

- msc_process_request_body: kiểm tra nội dung body của luồng dữ liệu http khi thực hiện request.

- msc_process_response_headers: kiểm tra header của luồng dữ liệu http khi thực hiện response.

- msc_process_response_body: kiểm tra nội dung body của luồng dữ liệu http khi thực hiện response.

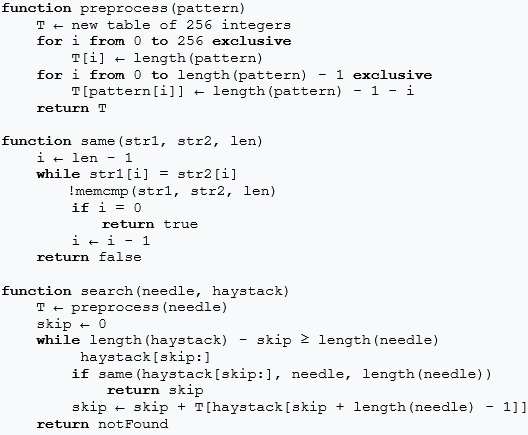

Quá trình so khớp này thường được thực hiện dựa trên thuật toán Boyer-Moore-Horspool theo cách thức như sau:

Hình 2. Thuật toán so khớp Boyer-Moore-Horspool

|

Nguồn: Tính toán của tác giả |

3. Đánh giá hiệu quả phát hiện tấn công của tập luật OWASP CRS

Để đánh giá khả năng của tập luật OWASP CRS trong việc phát hiện hiện tượng bất thường, các công việc sau đây cần được thực hiện:

3.1. Lựa chọn tập dữ liệu huấn luyện và tiền xử lý dữ liệu

Có hai tập dữ liệu phổ biến cho tấn công web được sử dụng rộng rãi trong các nghiên cứu liên quan được công bố là ECML/PKDD 20071 và CICIDS 20172, trong đó:

- ECML/PKDD 2007 được cung cấp cho một cuộc thi liên quan đến vấn đề nhận diện tấn công trên ứng dụng web được tài trợ chính bởi Bee Ware, một công ty đang nghiên cứu về tường lửa ứng dụng web. Về cơ bản, bộ dữ liệu này chứa tổng cộng 50.000 request với 20% trên tổng số là các request tấn công.

- CICIDS 2017 là một bộ dữ liệu có nhãn được công bố bởi Viện nghiên cứu An toàn thông tin thuộc Hội đồng nghiên cứu Quốc gia Tây Ban Nha (Spanish Research National Council - CSIC). Bộ dữ liệu này bao gồm 36.000 request bình thường và 25.066 request tấn công thuộc nhiều thể loại tấn công khác nhau như SQL Injection, Buffer Overflow, Information Gathering, Files Disclosure, CRLF Injection, XSS, Server Side Include, parameter Tampering...

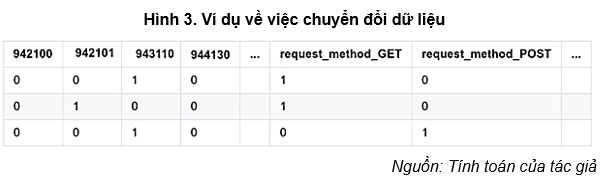

Bộ dữ liệu từ hai tập trên được tiền xử lý như sau:

- Bước 1: Trong tập luật của ModSecurity CRS có tổng cộng hơn 150 luật, ứng với mỗi luật trên là một đặc trưng trong tập dữ liệu sau xử lý. Nếu một request làm luật nào đó kích hoạt, đặc trưng này của nó mang giá trị là 1, những luật không kích hoạt sẽ có giá trị là 0. Ngoài ra, HTTP request method cũng được sử dụng làm đặc trưng huấn luyện. Các giá trị hiện tại có thể có của HTTP request method trong bộ dữ liệu bao gồm GET, POST, HEAD, OPTIONS, PUT.

|

- Bước 2: Sử dụng phương pháp Stratified Split để tách bộ dữ liệu ra thành hai tập huấn luyện và kiểm thử với tỉ lệ 70% - 30% bảo đảm trong tập huấn luyện và kiểm thử có tỉ lệ hai lớp bất thường/bình thường đồng đều nhau.

3.2. Xây dựng mô hình học máy đánh giá hiệu quả phát hiện tấn công của tập luật OWASP CRS

Trong nghiên cứu này, loại mô hình học máy tiêu biểu mạng nơ-ron thần kinh (CNN) được lựa chọn. Thuật toán này được cài đặt bằng ngôn ngữ lập trình Python trên môi trường phát triển Google Colab.

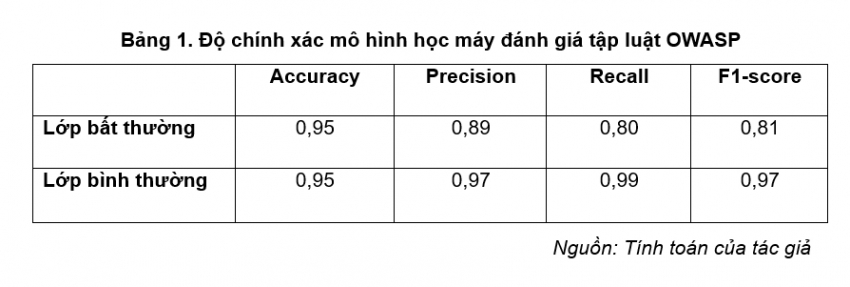

Bởi vì hầu hết các bộ dữ liệu cho việc huấn luyện và kiểm thử mô hình phát hiện bất thường có tính chất mất cân bằng, cho nên ngoài độ chính xác cơ bản accuracy thì precision, recall, f1-score được chỉ ra. Kết quả đánh giá cụ thể như sau:

|

Dựa vào kết quả thử nghiệm, chúng ta có thể thấy rằng mặc dù độ chính xác accuracy rất cao trong cả việc xác định request bất thường và bình thường nhưng độ chính xác precision, recall, f1-score trong việc xác định lớp bất thường lại nhỏ hơn 0,9. Điều đó nghĩa là một số request độc hại đã được tập luật OWASP xem là bình thường và bỏ qua. Hệ quả của việc bỏ lọt request độc hại có thể khiến cho máy chủ web bị ngừng hoạt động hoặc nguy hiểm hơn nữa là bị lộ lọt hay thay đổi dữ liệu.

4. Kết luận và hướng phát triển

Nghiên cứu này đã ứng dụng mô hình học sâu được xây dựng dựa trên những bộ dữ liệu đặc trưng điển hình để đánh giá hiệu quả phát hiện tấn công của tập luật OWASP CRS được sử dụng phổ biến trong tường lửa cho các máy chủ ứng dụng web. Kết quả thực nghiệm của nghiên cứu này đã chỉ ra rằng, tập luật OWASP CRS có khả năng xác định request bình thường với độ chính xác rất cao (95% - 99%), tuy nhiên độ chính xác của tập luật này trong việc phát hiện ra request bất thường lại thấp hơn 90%. Dựa trên mô hình đã thực nghiệm, hướng phát triển tiềm năng trong thời gian tới đó là xây dựng thêm một số mô hình học máy nhằm xác định mỗi luật trong OWASP CRS có xác suất phát hiện ra chính xác request bất thường như thế nào để đưa ra những khuyến nghị cụ thể giúp cho các nhà quản trị dễ dàng ra quyết định đúng đắn.

1 https://www2.lirmm.fr/pkdd2007-challenge

2 https://www.unb.ca/cic/datasets/ids-2017.html

Tài liệu tham khảo:

1. Amazon (2025). AWS WAF Protect your web applications from common exploits. Retrieved from https://aws.amazon.com/: https://aws.amazon.com/waf/

2. Barracuda (2025). Barracuda Web Application Firewall Protect your websites and applications from advanced cyber-threats. Retrieved from https://www.barracuda.com/products/application-protection/web-application-firewall

3. CloudFlare (2025). Protect Your Web Applications With Cloudflare WAF. Retrieved from https://www.cloudflare.com/: https://www.cloudflare.com/lp/ppc/waf-x/

4. Dậu, H. X (2020). Giáo trình cơ sở an toàn thông tin. NXB. Thông tin và Truyền thông.

5. M. Revathy Sriram, P.K. Ramanan, R. Chandrasekhar (2013). Core banking solution: Evaluation of Security and Controls. PHI Learning Private Limited.

6. OWASP (2025). OWASP Crsoject. Retrieved from https://coreruleset.org/: https://github.com/coreruleset/coreruleset/releases/tag/v4.12.0

7. OWASP (2025). OWASP Modsecurity Project. Retrieved from https://modsecurity.org/: https://modsecurity.org/

8. T.L (2023). Trung bình 1.160 vụ tấn công mạng mỗi tháng, ngân hàng là đích nhắm. Retrieved from https://baodautu.vn/: https://baodautu.vn/trung-binh-1160-vu-tan-cong-mang-moi-thang-ngan-hang-la-dich-nham-d204960.html

9. Thiện, M (2024). Các cuộc tấn công mạng ngày càng tinh vi và phức tạp hơn. Retrieved from https://ictvietnam.vn/: https://ictvietnam.vn/cac-cuoc-tan-cong-mang-ngay-cang-tinh-vi-va-phuc-tap-hon-67939.html

10. Thuan Dinh Le, Ton Phuoc, Khuong Nguyen-An (2021). Improving ModSecurity WAF Using a Structured-Language Classifier. Future Data and Security Engineering. Big Data, Security and Privacy, Smart City and Industry 4.0 Applications, pages 89-104. Virtual: Springer Nature Singapore. doi:https://doi.org/10.1007/978-981-16-8062-5_6

Tin bài khác

Mở rộng hệ sinh thái số - Gia tăng tiện ích, bảo vệ quyền lợi hợp pháp của khách hàng

Doanh nghiệp đổi mới sáng tạo và khả năng tiếp cận tín dụng trong bối cảnh chuyển đổi số

Xu hướng hình thành các quỹ thị trường tiền mã hóa

Ứng dụng công nghệ Blockchain trong hoạt động ngân hàng: Nghiên cứu tình huống và bằng chứng thực nghiệm

Hoạt động thanh toán không dùng tiền mặt vượt nhiều mục tiêu đề ra

Ứng dụng trí tuệ nhân tạo trong ngành Ngân hàng và những dự báo chiến lược cho tương lai

Áp dụng mô hình tài chính nhúng tại Việt Nam trong bối cảnh công nghệ số

Khung pháp lý cho hoạt động cung cấp dịch vụ lưu ký tài sản mã hóa tại các ngân hàng thương mại Việt Nam

Tăng cường quản trị rủi ro trong chính sách tiền tệ tại Ngân hàng Trung ương Canada và một số bài học kinh nghiệm đối với Việt Nam

Tín dụng nông nghiệp, nông thôn góp phần thúc đẩy phát triển bền vững ngành nông nghiệp và xây dựng nông thôn mới

Điều hành chính sách tiền tệ tiếp tục góp phần đưa kinh tế Việt Nam trở thành điểm sáng khu vực

Củng cố nền tảng tăng trưởng và sức chống chịu của nền kinh tế Việt Nam trong năm 2026

Tăng cường quản trị rủi ro trong chính sách tiền tệ tại Ngân hàng Trung ương Canada và một số bài học kinh nghiệm đối với Việt Nam

Nâng hạng có điều kiện trong tiến trình hội nhập tài chính quốc tế của Việt Nam

Quyết định chính sách tiền tệ và truyền thông trong bối cảnh bất định cao tại NHTW Mexico và hàm ý chính sách

Thanh toán xuyên biên giới - Góc nhìn quốc tế và kiến nghị, giải pháp